Cada año, el primer jueves de mayo, se celebra el Día Mundial de la Contraseña, una fecha para recordar la importancia de cuidar la privacidad de tus cuentas y así evitar que tus datos personales queden expuestos.

Desde la empresa de ciberseguridad Check Point advierten sobre algunas de las principales tácticas utilizadas para robar claves:

1. Phishing: es uno de los métodos más utilizados para robar contraseñas y usuarios. El atacante envía un mail o mensaje haciéndose pasar por una entidad confiable como una empresa, banco, etc y logra manipular al usuario para que éste ingrese sus datos personales por ejemplo, en una página maliciosa.

2.Ataque de fuerza bruta: los ciberdelincuentes prueban diferentes combinaciones al azar, combinando nombres, letras y números, hasta que dan con el patrón correcto.

3. Registradores de teclas: estos programas son capaces de registrar cada pulsación de tecla realizada en una computadora e incluso lo que ves en la pantalla, y luego enviar toda la información grabada (incluidas las contraseñas) a un servidor externo. Estos ciberataques suelen formar parte de algún tipo de malware que ya está presente en la computadora. Lo peor de estos ataques es que muchas personas tienden a usar la misma contraseña y usuario para diferentes cuentas, y una vez que se viola una, el ciberdelincuente obtiene acceso a todos aquellos que tienen la misma contraseña.

Ahora bien, ¿cómo protegerse ante estos potenciales robos de contraseñas?

1. Usar una contraseña para diferentes cuentas y verificar si es segura o no

El primer paso para generar una contraseña segura es que no sea obvia, en este sentido hay que evitar usar fechas de cumpleaños, nombres de familiares o mascotas, por ejemplo. Porque este tipo de claves pueden ser fáciles de adivinar por medio de un ataque de fuerza bruta.

Es fundamental no repetir el mismo password en todos tus perfiles porque si alguna clave queda expuesta por algún incidente de seguridad y se trata de una clave que utilizas en varios servicios, entonces el ciberatacante tendrá acceso a todos tus perfiles. Existen sitios como Have I been Pwned? creado por el especialista en seguridad Troy Hunt o Firefox Monitor donde puedes ingresar tu correo electrónico para ver si tus datos figuran en alguna filtración conocida.:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/JINAFJRLBRHIZIMXNO7QILLWNY.jpg) Have I been Pwned? es un sitio que permite investigar si tu correo electrónico o número de teléfono figura en alguna filtración

Have I been Pwned? es un sitio que permite investigar si tu correo electrónico o número de teléfono figura en alguna filtración

Por otra parte, para saber cuán segura es cada contraseña, Google cuenta con Verificación de Contraseña: una nueva funcionalidad que con tan un solo clic te permite saber si su contraseña es débil, si está repetida en varios sitios o si quedó expuesta.:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/A4IHYTYTNZCX5N32AP6TCOGTV4.jpg) Firefox Monitor es otra herramienta disponible para verificar si los datos fueron expuesto en alguna brecha de seguridad

Firefox Monitor es otra herramienta disponible para verificar si los datos fueron expuesto en alguna brecha de seguridad

También puedes hacer una revisión de seguridad con tu cuenta de Gmail. Esta función presenta distintas recomendaciones de seguridad útiles y personalizadas que puedes seguir paso a paso. Para hacerlo, solo es necesario ingresar en Google Security Checkup.

2. Usar un administrador de contraseñas:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/WAHZYDP37FAFTF4TSUB23UQABM.jpg) LastPass es uno de los gestores de contraseñas más conocidos

LastPass es uno de los gestores de contraseñas más conocidos

Resulta difícil recordar claves diferentes en todos los sitios donde tenemos cuentas. De ahí la importancia de contar con un administrador de contraseñas. Sin dudas es una opción mucho más segura que tener anotadas las claves en un bloc de notas, documento en la nube o un papel.

“Un administrador de contraseñas puede generar contraseñas largas y complejas y almacenarlas sitio por sitio, sin que el usuario tenga que recurrir a su memoria, solamente precisa elegir una contraseña maestra realmente buena. Esa contraseña maestra es la clave que desbloquea todas sus otras contraseñas, por lo que tiene que ser muy segura”, subrayan desde Avast.

Y añaden que es importante que la cuenta de correo asociada al administrador de contraseñas está protegida con verificación en dos pasos o de múltiples factores, ya que esa dirección de correo será necesaria para restablecer, de ser necesario, la contraseña maestra. En esta nota se incluye un listado de algunos gestores de contraseñas que pueden resultar de utilidad. Por otra parte, Gmail también incorporado un gestor de contraseñas en la cuenta al que se accede desde el menú de Ajustes o haciendo clic aquí. Allí se pueden almacenar las claves de diferentes sitios.

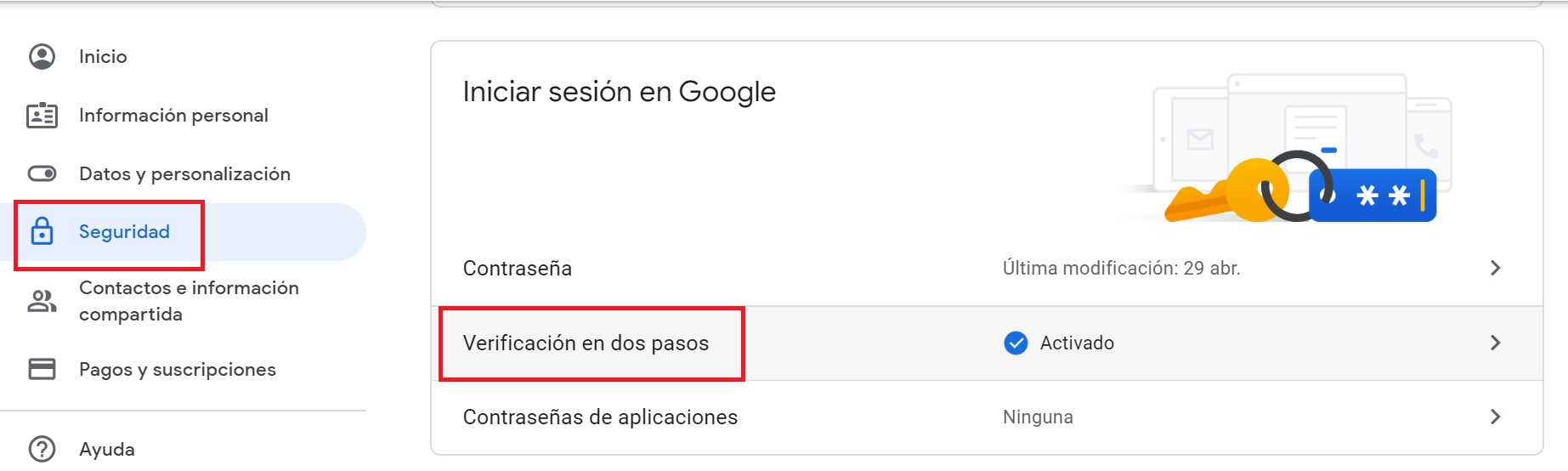

3. Activar el segundo factor de autenticación La verificación en dos pasos es una capa de seguridad extra que ofrecen la mayoría de las cuentas de correo y redes sociales. Se activa desde el menú de ajustes

La verificación en dos pasos es una capa de seguridad extra que ofrecen la mayoría de las cuentas de correo y redes sociales. Se activa desde el menú de ajustes

El segundo factor de autenticación es un token digital o código de acceso temporal que el usuario recibe por SMS o a través de una app para poder ingresar a sus cuentas. Es decir que cuando se activa esta opción, no basta con ingresar el password sino que el sistema también solicitará esa clave única para validar la identidad del usuario. Es una medida básica de seguridad que ayuda a proteger tu cuenta en caso de que la contraseña haya sido vulnerada.

La mayoría de los servicios, como Gmail, Facebook, Twitter, Instagram, billeteras digitales, sitios de eCommerce ofrecen esta opción de configuración. En esta nota se cuenta, paso a paso, cómo activar la verificación en dos pasos en algunos de los sitios más populares.

En síntesis hay tres formas de autenticar la identidad del usuario, explican desde la empresa de ciberseguridad Eset. Una opción es ingresar el número de teléfono en el cual se va a recibir un SMS para confirmar la configuración y luego cada vez que se inicie sesión.

Otra opción es asociar la cuenta con una app de autenticación, como Google Authenticator o Authy, por ejemplo. Estas aplicaciones se descargan al móvil y se vinculan con el servicio a autenticar. Funcionan como tokens digitales generando códigos aleatorios cada 1 minuto.

“Por último, en algunos casos, no se utiliza un código de acceso, sino que el usuario recibe un mensaje con una solicitud de autorización en su teléfono, la cual debe aceptar colocando además su huella digital. En este caso, se aprovecha también el lector de huella de los teléfonos actuales para utilizar las 3 formas de autenticación, ya que además de la contraseña y el teléfono el usuario debe verificar su huella, subraya Cecilia Pastorino, especialista de seguridad informática en Eset Latinoamérica.

![FAV6XZNDEVAQZJH2KIYX4TW6K4[1]](https://eltitular.do/et/wp-content/uploads/2021/05/FAV6XZNDEVAQZJH2KIYX4TW6K41-640x360.jpg)